Configurer un pare-feu avec Firewalld

Pour ceux qui utilisent les solutions d’hébergement Linux d’AlexHost, il est essentiel de sécuriser votre serveur avec un pare-feu correctement configuré. AlexHost fournit un environnement d’hébergement stable et optimisé pour la performance, vous donnant un contrôle total sur les paramètres de sécurité de votre serveur. Avec AlexHost, vous pouvez utiliser des outils comme Firewalld pour améliorer la protection de votre serveur contre les accès non autorisés et les menaces potentielles. Ce guide vous guidera à travers l’installation, la configuration et la gestion de Firewalld sur votre serveur Linux, vous permettant de maintenir une installation d’hébergement sécurisée et robuste sur la plateforme fiable d’AlexHost.

Configurer un pare-feu avec Firewalld

Dans l’ère numérique d’aujourd’hui, la sécurisation de votre serveur et de votre réseau est cruciale. Un pare-feu agit comme une barrière entre votre réseau interne de confiance et les réseaux externes non fiables, en contrôlant le trafic entrant et sortant en fonction de règles de sécurité prédéterminées. Firewalld est un outil de gestion de pare-feu dynamique disponible sur de nombreuses distributions Linux, telles que CentOS, Fedora et RHEL. Cet article vous guidera à travers les bases de l’installation, de la configuration et de la gestion d’un pare-feu à l’aide de Firewalld. Pour une compréhension plus approfondie et des ressources supplémentaires, vous pouvez consulter notre guide complet : Introduction à Firewalld.

Installation de Firewalld

Sur la plupart des distributions Linux, Firewalld est inclus dans les dépôts par défaut. Voici comment l’installer sur les distributions les plus courantes :

Pour CentOS/RHEL :

Pour Fedora :

Pour Debian/Ubuntu :

Bien que Firewalld soit principalement utilisé sur les systèmes basés sur RHEL, il peut également être installé sur les systèmes basés sur Debian :

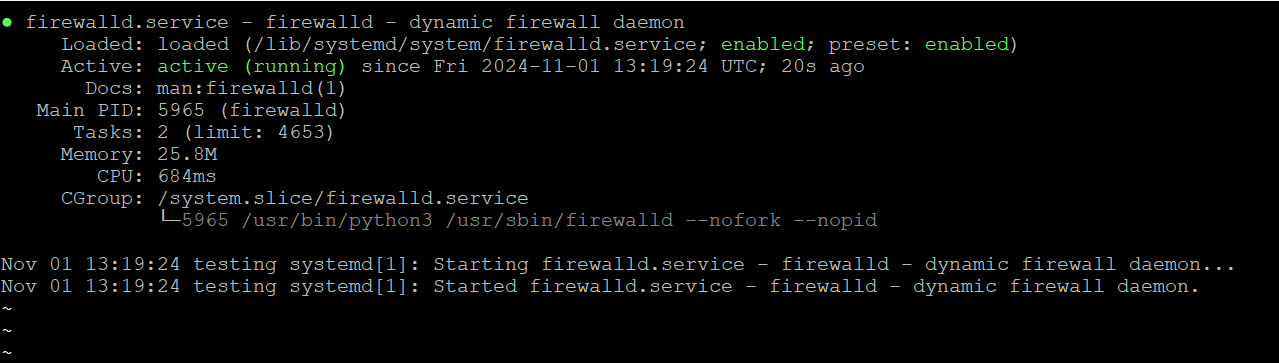

Démarrer et activer Firewalld

Après l’installation, vous devez démarrer et activer Firewalld pour qu’il s’exécute au démarrage.

Vous pouvez vérifier l’état de Firewalld avec :

Commandes de base de Firewalld

Firewalld utilise la commande firewall-cmd pour la configuration et la gestion. Vous trouverez ci-dessous quelques commandes de base pour vous aider à démarrer.

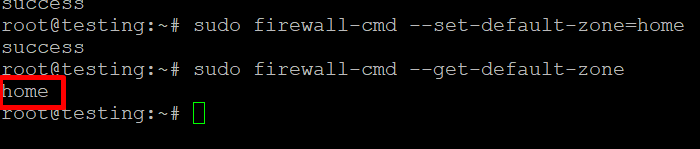

Vérifier la zone par défaut

Firewalld utilise des zones pour gérer les règles. Vous pouvez vérifier la zone par défaut avec :

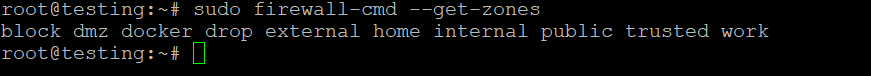

Liste de toutes les zones

Pour afficher toutes les zones disponibles, utilisez :

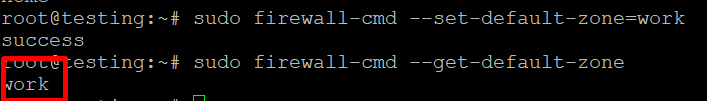

Définir la zone par défaut

Vous pouvez modifier la zone par défaut à l’aide de :

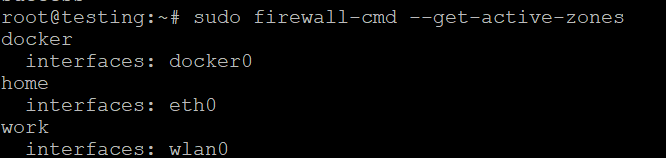

Obtenir des zones actives

Pour connaître les zones actuellement actives et les interfaces qui leur sont associées, exécutez la commande suivante :

Configuration de Firewalld

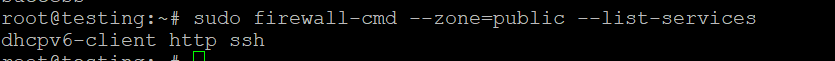

Ajout de services

Firewalld vous permet d’ajouter facilement des services à une zone. Par exemple, pour autoriser le trafic HTTP dans la zone publique, utilisez :

Pour appliquer les changements, rechargez Firewall :

Suppression des services

Si vous devez supprimer un service, tel que HTTPS, vous pouvez le faire avec :

Ouverture de ports spécifiques

Vous pouvez ouvrir des ports spécifiques (par exemple, le port 8080) dans une zone :

Fermeture des ports

Pour fermer un port, utilisez :

Recharger Firewalld

Chaque fois que vous effectuez des modifications, il est essentiel de recharger Firewalld pour appliquer ces changements :

Travailler avec des zones

Firewalld supporte différentes zones qui peuvent être appliquées aux interfaces. Chaque zone définit un niveau de confiance pour les connexions réseau. Voici quelques zones couramment utilisées :

- public: A utiliser dans les zones publiques, c’est la zone par défaut pour les connexions non fiables.

- domestique: Pour les réseaux domestiques où vous faites confiance aux autres hôtes.

- work (travail): Pour les réseaux professionnels, similaires à la zone domestique mais moins fiables.

- dmz: pour les serveurs qui doivent être accessibles de l’extérieur mais qui doivent être isolés du réseau interne.

Configuration avancée : Règles riches

Firewalld supporte également des règles riches, permettant des configurations plus complexes. Par exemple, pour autoriser SSH à partir d’une adresse IP spécifique :

Surveillance de Firewalld

Pour afficher la configuration actuelle et les règles actives, utilisez :

Conclusion

Firewalld fournit un moyen intuitif de gérer vos configurations de pare-feu sous Linux. En utilisant des zones, des services et des règles riches, vous pouvez contrôler efficacement l’accès à votre système et renforcer la sécurité. N’oubliez pas de revoir et de mettre à jour régulièrement les règles de votre pare-feu afin de les adapter aux changements de votre réseau et de votre sécurité. Avec ce guide, vous êtes maintenant équipé pour configurer et gérer efficacement un pare-feu à l’aide de Firewalld.