Jak skonfigurować reguły zapory sieciowej

Zapory sieciowe są istotną częścią nowoczesnej infrastruktury bezpieczeństwa, działając jako pierwsza linia obrony przed nieautoryzowanym dostępem do sieci lub systemu. Filtrując ruch przychodzący i wychodzący, zapory sieciowe pomagają zapobiegać złośliwym działaniom, chronić wrażliwe dane i zapewniają, że tylko zaufani użytkownicy i aplikacje mogą uzyskać dostęp do zasobów. Aby zapewnić optymalną ochronę, niezwykle ważne jest prawidłowe skonfigurowanie reguł zapory sieciowej.

W tym artykule omówimy podstawy reguł zapory sieciowej, ich znaczenie i sposób ich skutecznej konfiguracji.

Czym są reguły zapory sieciowej?

Reguła zapory sieciowej to zestaw warunków, które określają, czy zezwolić na określony ruch sieciowy, czy go zablokować. Reguły zapory mogą kontrolować dostęp w oparciu o kilka kryteriów, w tym:

- Adresy IP: Reguły mogą określać ruch z lub do określonych adresów IP lub zakresów adresów.

- Porty: Reguły mogą ograniczać dostęp do określonych portów sieciowych (np. port 80 dla HTTP, port 22 dla SSH).

- Protokoły: Reguły mogą zarządzać ruchem w oparciu o protokoły sieciowe (np. TCP, UDP, ICMP).

- Kierunek: Reguły zapory dotyczą ruchu przychodzącego(inbound) lub wychodzącego(outbound).

Rodzaje zapór sieciowych

Firewalle mogą być sprzętowe lub programowe. Niektóre popularne typy obejmują:

- Zapory sieciowe: Są to urządzenia sprzętowe, które znajdują się między siecią wewnętrzną a sieciami zewnętrznymi, filtrując ruch na poziomie sieci.

- Firewalle hostowe: Są to zapory programowe instalowane na poszczególnych serwerach lub komputerach, kontrolujące ruch do i z danego urządzenia.

Dlaczego warto konfigurować reguły zapory?

Prawidłowa konfiguracja reguł zapory sieciowej pomaga:

- Chronić przed nieautoryzowanym dostępem: Ograniczając dostęp do określonych adresów IP lub portów, można zablokować złośliwym użytkownikom lub botom dostęp do systemów.

- Ograniczenie powierzchni ataku: Blokowanie niepotrzebnych usług i portów zmniejsza liczbę potencjalnych punktów wejścia dla atakujących.

- Zezwalaj na legalny ruch: Upewnij się, że legalni użytkownicy i aplikacje mogą uzyskać dostęp do twoich usług, konfigurując reguły, które zezwalają na zaufane adresy IP, porty i protokoły.

- Zgodność z zasadami bezpieczeństwa: Wiele branż ma określone przepisy dotyczące ochrony wrażliwych danych, które często obejmują prawidłowe korzystanie z zapór sieciowych.

Jak skonfigurować reguły zapory sieciowej

Proces konfigurowania reguł zapory zależy od tego, czy używasz zapory sieciowej, czy zapory opartej na hoście (takiej jak UFW w systemie Linux).

Konfigurowanie reguł zapory sieciowej w systemie Linux (UFW)

UFW (Uncomplicated Firewall) to popularne narzędzie w dystrybucjach Linuksa, takich jak Ubuntu. Upraszcza ono proces konfigurowania reguł zapory sieciowej.

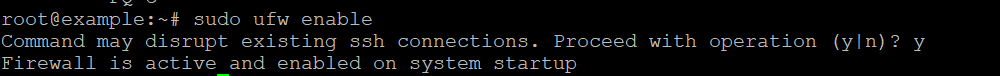

Krok 1: Włącz UFW

Przed skonfigurowaniem jakichkolwiek reguł upewnij się, że UFW jest włączone:

Krok 2: Domyślne zasady

Dobrą praktyką jest ustawienie domyślnych zasad. Większość zapór sieciowych domyślnie blokuje cały ruch przychodzący i zezwala na cały ruch wychodzący:

Ta konfiguracja zapewnia, że tylko wyraźnie dozwolone usługi będą dostępne spoza systemu, podczas gdy cały ruch wychodzący jest dozwolony.

Krok 3: Zezwalanie na określone usługi

Następnie należy utworzyć reguły zezwalające na określone usługi lub porty. Na przykład:

- Zezwalaj na SSH (port 22):

- Allow HTTP (port 80):

- Zezwól na HTTPS (port 443):

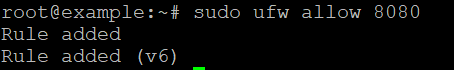

Można również określić niestandardowe porty:

- Zezwól na ruch na niestandardowym porcie (np. 8080):

sudo ufw allow 8080Krok 4: Zezwalanie na ruchz określonych adresów IP

Aby zezwolić na ruch z określonego adresu IP (np. w celu uzyskania dostępu SSH), użyj:

sudo ufw allow from 192.168.1.100 to any port 22

Ta reguła ogranicza dostęp SSH do adresu IP 192.168.1.100.

Krok 5: Odmowa ruchu z określonych adresów IP

Jeśli chcesz zablokować ruch z określonego adresu IP lub sieci, możesz użyć następującego polecenia:

Spowoduje to zablokowanie całego ruchu z adresu IP 203.0.113.1.

Krok 6: Wyświetlanie aktywnych reguł

Aby wyświetlić aktualnie aktywne reguły zapory sieciowej, użyj: