Instrucciones detalladas para instalar OpenVPN en un servidor Linux

OpenVPN es una herramienta potente y flexible para crear túneles VPN seguros. Estas instrucciones le ayudarán a instalar y configurar OpenVPN en un servidor con Linux (por ejemplo, Ubuntu, Debian, CentOS).

Actualizar los paquetes del sistema

Antes de iniciar la instalación, actualice las listas de paquetes del sistema e instale todas las actualizaciones disponibles. Para Ubuntu/Debian:

apt update

apt upgrade -y Para CentOS

yum update -yInstalar OpenVPN y Easy-RSA

Para crear claves y certificados, necesitará la utilidad Easy-RSA. Instalaremos OpenVPN junto con ella.

Para Ubuntu/Debian:

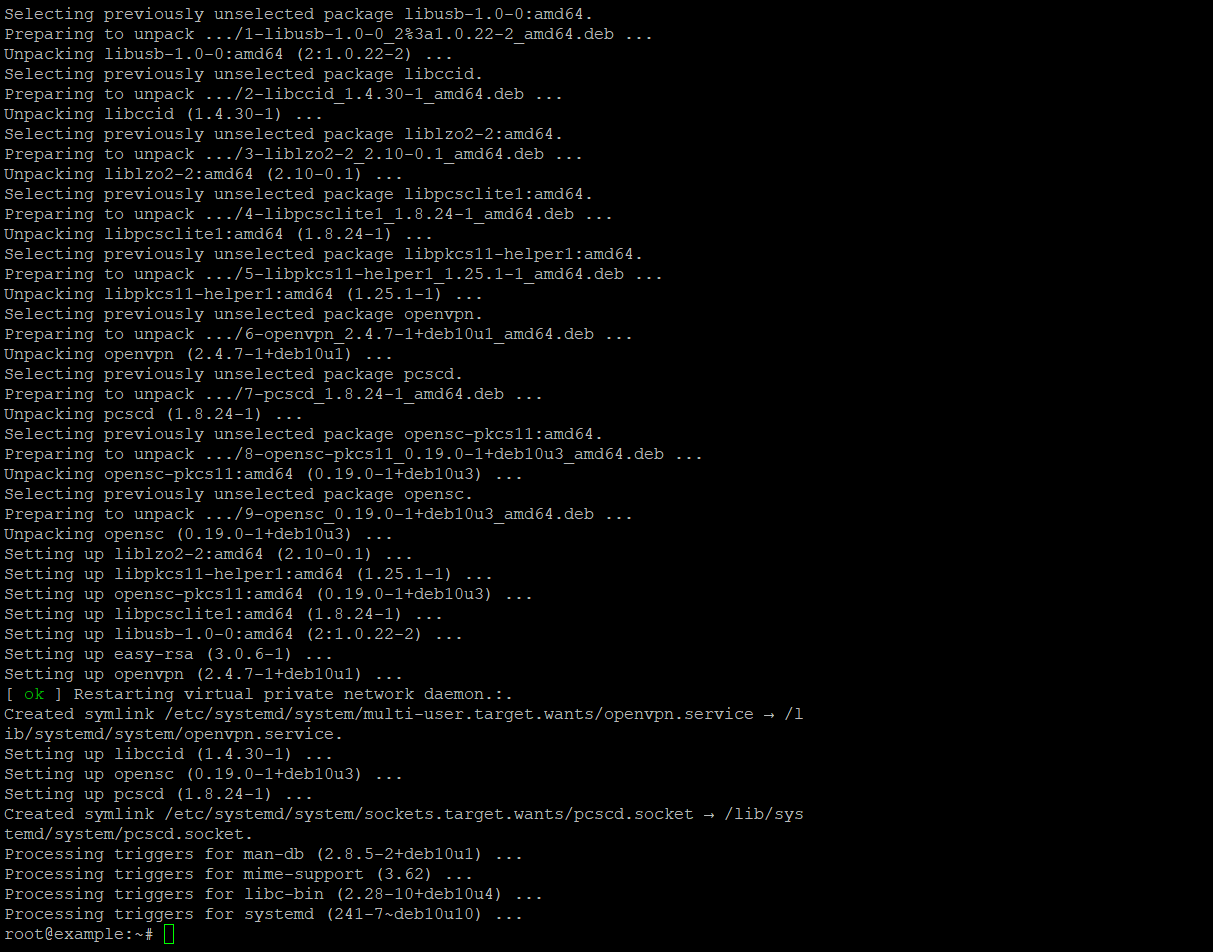

apt install openvpn easy-rsa -yPara CentOS:

yum install epel-release -yyum install openvpn easy-rsa -ySi la instalación se realiza correctamente, el resultado será el siguiente

Configurar PKI (infraestructura de clave pública)

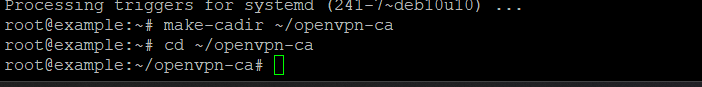

Cree un directorio donde se almacenarán todos los archivos necesarios para crear certificados:

make-cadir ~/openvpn-cacd ~/openvpn-ca

Configuración Easy-RSA

Edite el archivo vars para especificar la configuración para crear certificados:

nano varsCambie las siguientes líneas a sus valores:

set_var EASYRSA_REQ_COUNTRY "enter YOUR_COUNTRY"

set_var EASYRSA_REQ_PROVINCE "enter YOUR_PROVINCE"

set_var EASYRSA_REQ_CITY "enter YOUR_CITY"

set_var EASYRSA_REQ_ORG "enter YOUR_ORGANIZATION"

set_var EASYRSA_REQ_EMAIL "enter YOUR_EMAIL"

set_var EASYRSA_REQ_OU "enter YOUR_ORG_UNIT"- La variableEASYRSA_REQ_ORG se utiliza en el script EasyRSA para establecer el nombre de la organización al crear certificados. El valor de esta variable se especifica en la CSR (solicitud de firma de certificado) y en los certificados que se crearánEn este ejemplo, la variable EASYRSA_REQ_ORG se establece en la cadena “enter YOUR_ORGANIZATION”. Esto significa que, al crear un certificado, se especificará este valor en el campo“Nombre de la organización“. Normalmente, en lugar de “introduzca SU_ORGANIZACIÓN” se introduce el nombre de la organización para la que se crean los certificados. Por ejemplo, si tu organización se llama“ExampleCorporation“, cambiarías este valor por:set_var EASYRSA_REQ_ORG “ExampleCorporatiom“De esta forma, los certificados generados contendrán el nombre de tu organización en el campo correspondiente.

.set_var EASYRSA_REQ_ORG "enter YOUR_ORGANIZATION "

A continuación, debes cargar las variables modificadas. Para ello, es necesario introducir un simple comando que consta de sólo dos palabras:

source varsCrear CA (Autoridad de Certificación)

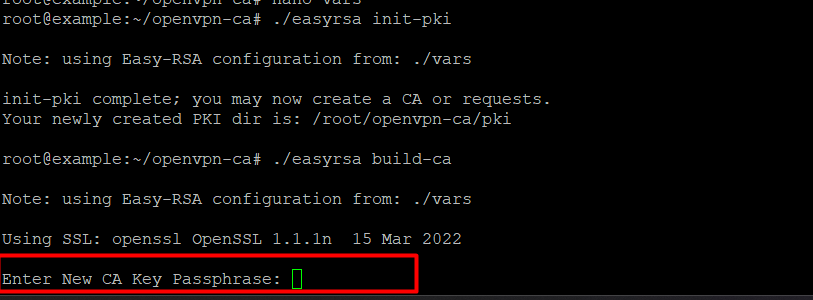

¡A continuación viene el paso difícil e importante! Por favor, ¡asegúrate de que puedes dejar un registro de esto en tu KeePASS o cualquier otro gestor de contraseñas fiable! Debes inicializar la PKI en este paso y crear un certificado raíz. Esto se puede hacer así:

./easyrsa init-pki./easyrsa build-caSe le pedirá que introduzca una contraseña para la CA. Asegúrese de guardarla y recordarla.

Generar claves y certificados

Certificado y clave del servidor:

./easyrsa gen-req server nopassFirme el certificado del servidor:

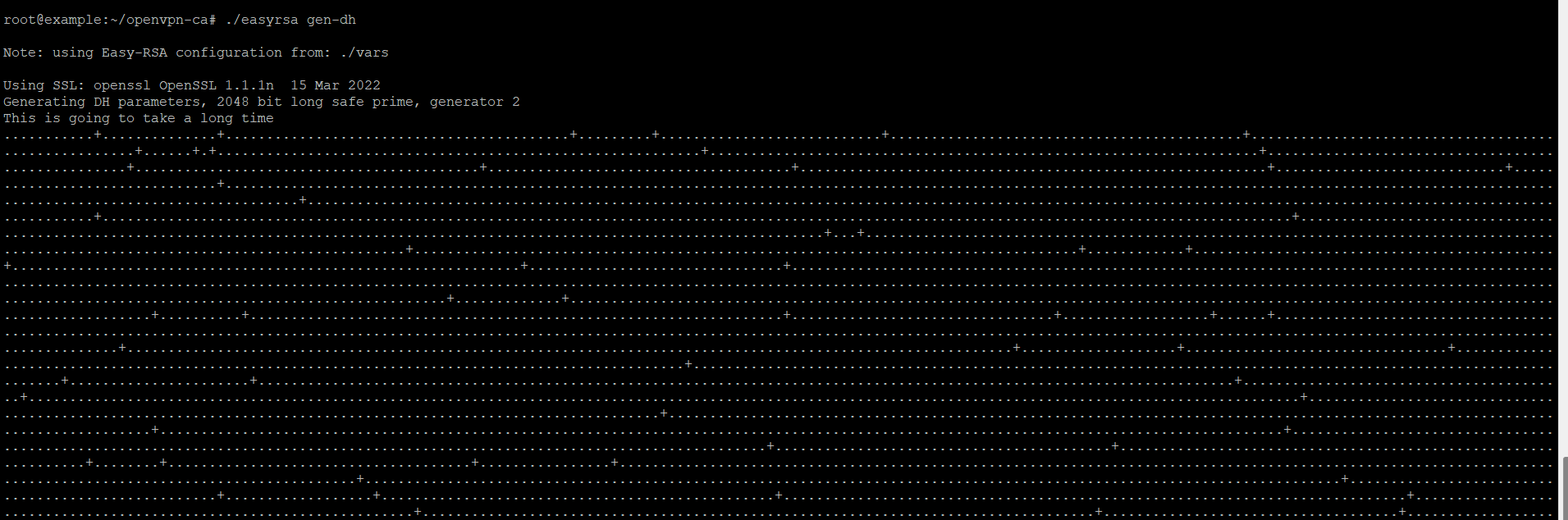

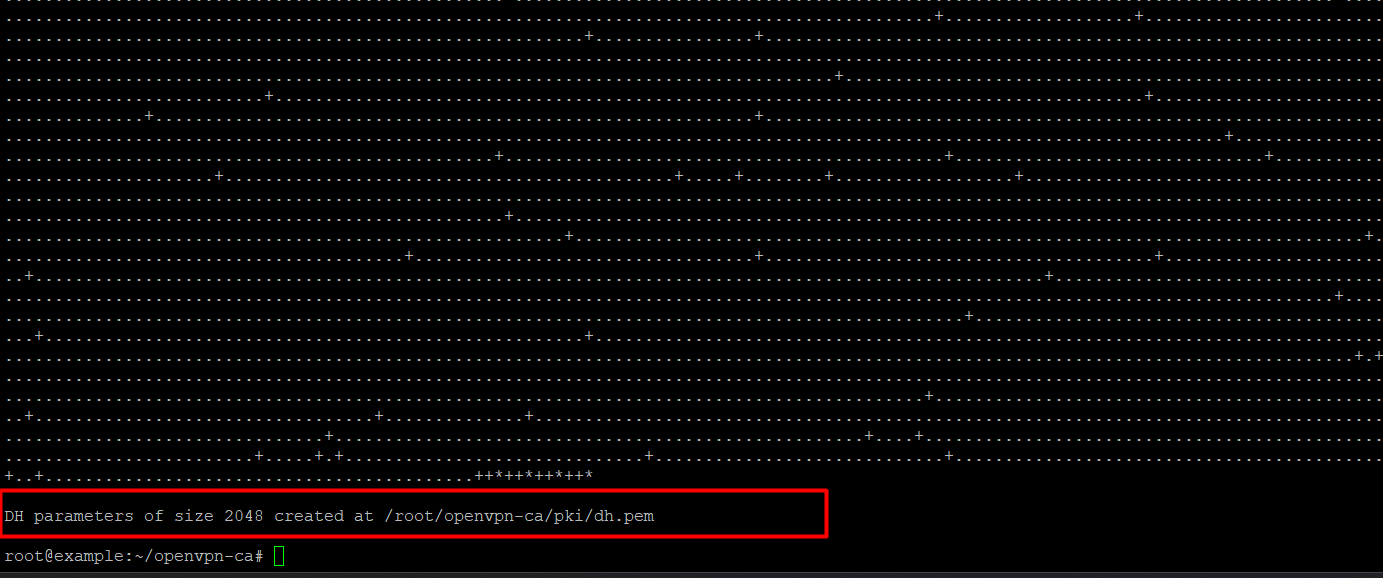

./easyrsa sign-req server serverGenerar parámetros DH:

./easyrsa gen-dh

Generar clave HMAC para autenticación TLS:

openvpn --genkey --secret ta.keyConfigurar el archivo de configuración del servidor

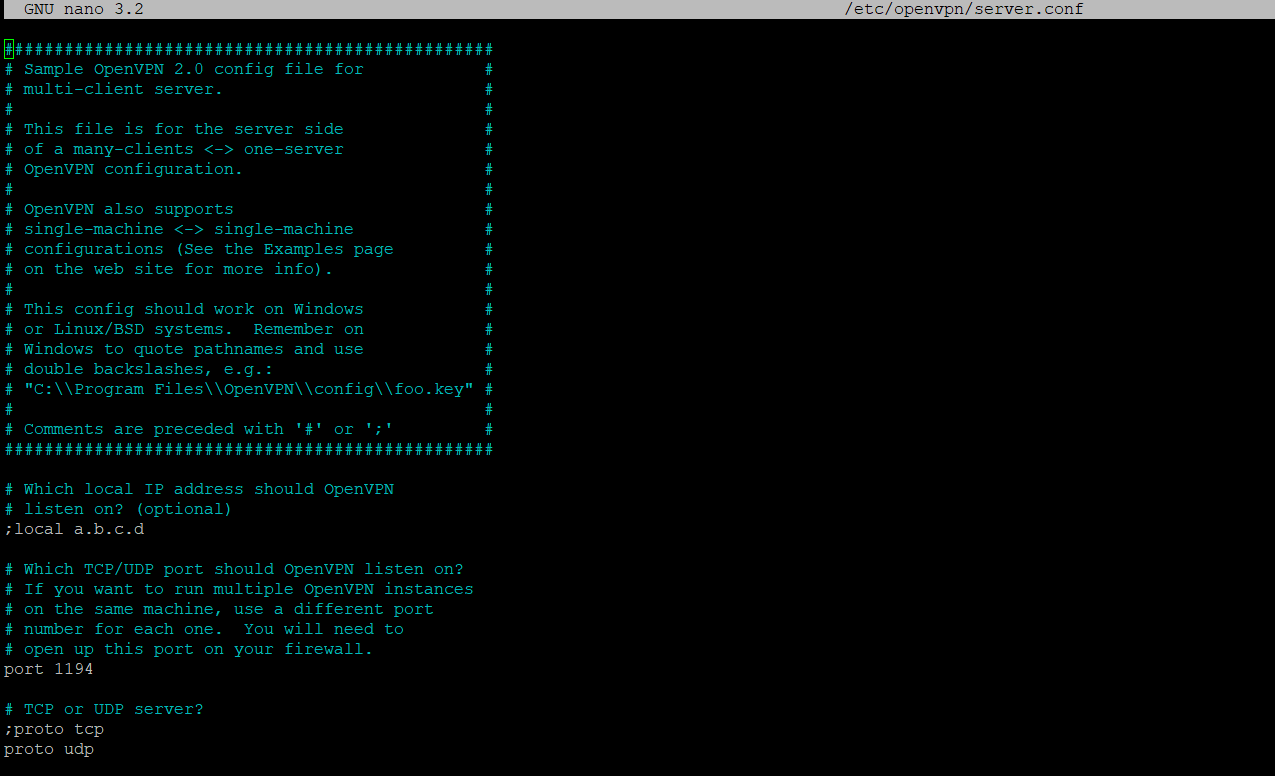

Copie el archivo de configuración de ejemplo y edítelo:

cp /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz /etc/openvpn/gunzip /etc/openvpn/server.conf.gznano /etc/openvpn/server.conf

Iniciar el servicio OpenVPN

Asegúrese de que OpenVPN se inicia en el arranque con el siguiente comando:

systemctl enable openvpn@serverConfiguración del archivo de cliente

Copie el archivo de configuración del cliente en su servidor:

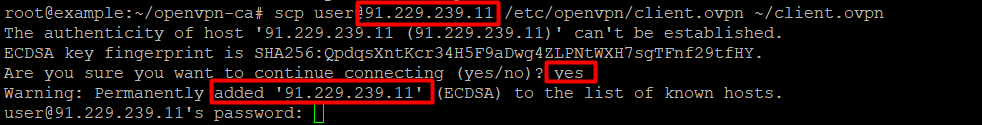

scp user@your-server_ip:/etc/openvpn/client.ovpn ~/cliente.ovpn- Las pruebas se realizaron en la dirección IPv4 – 91.229.239.11. A continuación se muestra un ejemplo del resultado de las acciones de comando realizadas con éxito:

Introduzca la configuración scp user@91.229.239.11:/etc/openvpn/client.ovpn ~/client.ovpn. A continuación, introduzca el passwd

Edita el archivo client.ovpn y añade los certificados:

# Pega el contenido del archivo ca.crt

# pega el contenido del archivo client.crt

# pega el contenido del archivo client.key

Conexión del cliente

Importa el archivo client.ovpn a tu cliente OpenVPN en tu dispositivo y conéctate al servidor.