Як налаштувати правила брандмауера

Брандмауери є невід’ємною частиною сучасної інфраструктури безпеки, виступаючи першою лінією захисту від несанкціонованого доступу до вашої мережі або системи. Фільтруючи вхідний і вихідний трафік, брандмауери допомагають запобігти зловмисній активності, захистити конфіденційні дані та забезпечити доступ до ваших ресурсів лише довіреним користувачам і програмам. Щоб забезпечити оптимальний захист, дуже важливо правильно налаштувати правила брандмауера.

У цій статті ми розглянемо основи правил брандмауера, їхню важливість і те, як їх ефективно налаштувати.

Що таке правила брандмауера?

Правило брандмауера – це набір умов, які визначають, дозволити чи заблокувати певний мережевий трафік. Правила брандмауера можуть контролювати доступ на основі декількох критеріїв, зокрема:

- IP-адреси: Правила можуть визначати трафік з або на певні IP-адреси або діапазони адрес.

- Порти: Правила можуть обмежувати доступ до певних мережевих портів (наприклад, порт 80 для HTTP, порт 22 для SSH).

- Протоколи: Правила можуть керувати трафіком на основі мережевих протоколів (наприклад, TCP, UDP, ICMP).

- Напрямок: Правила брандмауера застосовуються або до вхідного(inbound), або до вихідного(outbound) трафіку.

Типи брандмауерів

Брандмауери можуть бути апаратними або програмними. Деякі поширені типи включають в себе:

- Мережеві брандмауери: Це апаратні пристрої, які знаходяться між вашою внутрішньою мережею та зовнішніми мережами, фільтруючи трафік на мережевому рівні.

- Брандмауери на основі хостів: Це програмні брандмауери, встановлені на окремих серверах або комп’ютерах, які контролюють трафік, що надходить і виходить з цього конкретного пристрою.

Навіщо налаштовувати правила брандмауера?

Правильне налаштування правил брандмауера допомагає:

- Захистити від несанкціонованого доступу: Обмежуючи доступ до певних IP-адрес або портів, ви можете заблокувати зловмисникам або ботам доступ до ваших систем.

- Обмеження поверхонь атаки: Блокування непотрібних служб і портів зменшує кількість потенційних точок входу для зловмисників.

- Дозвольте легальний трафік: Переконайтеся, що легітимні користувачі та програми можуть отримати доступ до ваших служб, налаштувавши правила, які дозволяють використовувати довірені IP-адреси, порти та протоколи.

- Дотримуйтесь політик безпеки: У багатьох галузях існують спеціальні правила щодо захисту конфіденційних даних, які часто включають належне використання брандмауерів.

Як налаштувати правила брандмауера

Процес налаштування правил брандмауера залежить від того, чи використовуєте ви мережевий брандмауер, чи брандмауер на основі хоста (наприклад, UFW в Linux).

Налаштування правил брандмауера у Linux (UFW)

UFW (Uncomplicated Firewall) – популярний інструмент у дистрибутивах Linux, таких як Ubuntu. Він спрощує процес налаштування правил брандмауера.

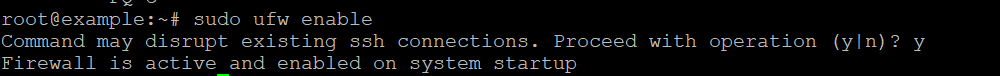

Крок 1: Увімкнення UFW

Перш ніж налаштовувати будь-які правила, переконайтеся, що UFW увімкнено:

Крок 2: Політики за замовчуванням

Хорошою практикою є встановлення політик за замовчуванням. Більшість брандмауерів за замовчуванням блокують весь вхідний трафік і дозволяють весь вихідний:

Ця конфігурація гарантує, що ззовні вашої системи будуть доступні лише явно дозволені сервіси, тоді як весь вихідний трафік буде дозволено.

Крок 3: Дозволити певні служби

Далі вам потрібно створити правила для дозволу певних служб або портів. Наприклад:

- Дозволити SSH (порт 22):

- Дозволити HTTP (порт 80):

- Дозволити HTTPS (порт 443):

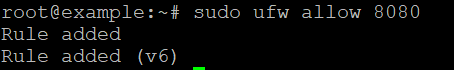

Ви також можете вказати власні порти:

- Дозволити трафік на спеціальний порт (наприклад, 8080):

sudo ufw allow 8080Крок 4: Дозвольте трафікз певних IP-адрес

Щоб дозволити трафік з певної IP-адреси (наприклад, для доступу по SSH), використовуйте

sudo ufw allow from 192.168.1.100 to any port 22

Це правило обмежує доступ по SSH до IP-адреси 192.168.1.100.

Крок 5: Заборона трафіку з певних IP-адрес

Якщо ви хочете заблокувати трафік з певної IP-адреси або мережі, ви можете скористатися наступною командою:

Це заблокує весь трафік з IP-адреси 203.0.113.1.

Крок 6: Перегляд активних правил

Щоб переглянути поточні активні правила брандмауера, скористайтеся кнопкою :