Como configurar regras de firewall

Os firewalls são uma parte essencial da infraestrutura de segurança moderna, atuando como a primeira linha de defesa contra o acesso não autorizado à sua rede ou sistema. Ao filtrar o tráfego de entrada e saída, os firewalls ajudam a evitar atividades mal-intencionadas, protegem dados confidenciais e garantem que somente usuários e aplicativos confiáveis possam acessar seus recursos. Para garantir a proteção ideal, é fundamental configurar corretamente as regras de firewall.

Neste artigo, abordaremos os conceitos básicos das regras de firewall, sua importância e como configurá-las de forma eficaz.

O que são regras de firewall?

Uma regra de firewall é um conjunto de condições que determina a permissão ou o bloqueio de um tráfego de rede específico. As regras de firewall podem controlar o acesso com base em vários critérios, inclusive:

- Endereços IP: As regras podem especificar o tráfego de ou para endereços IP específicos ou intervalos de endereços.

- Portas: As regras podem limitar o acesso a determinadas portas de rede (por exemplo, porta 80 para HTTP, porta 22 para SSH).

- Protocolos: As regras podem gerenciar o tráfego com base em protocolos de rede (por exemplo, TCP, UDP, ICMP).

- Direção: As regras de firewall se aplicam ao tráfego de entrada(inbound) ou ao tráfego de saída(outbound).

Tipos de firewalls

Os firewalls podem ser baseados em hardware ou software. Alguns tipos comuns incluem:

- Firewalls de rede: São dispositivos de hardware que ficam entre sua rede interna e as redes externas, filtrando o tráfego no nível da rede.

- Firewalls baseados em host: São firewalls de software instalados em servidores ou computadores individuais, controlando o tráfego de e para esse dispositivo específico.

Por que configurar regras de firewall?

A configuração adequada das regras de firewall ajuda:

- Proteger contra acesso não autorizado: Ao restringir o acesso a IPs ou portas específicas, é possível bloquear o acesso de usuários mal-intencionados ou bots aos seus sistemas.

- Limitar as superfícies de ataque: O bloqueio de serviços e portas desnecessários reduz o número de possíveis pontos de entrada para os invasores.

- Permitir tráfego legítimo: Garanta que usuários e aplicativos legítimos possam acessar seus serviços configurando regras que permitam IPs, portas e protocolos confiáveis.

- Cumpra as políticas de segurança: Muitos setores têm normas específicas sobre a proteção de dados confidenciais, que geralmente incluem o uso adequado de firewalls.

Como configurar regras de firewall

O processo de configuração das regras de firewall depende do fato de você estar usando um firewall de rede ou um firewall baseado em host (como o UFW no Linux).

Configuração de regras de firewall no Linux (UFW)

O UFW (Uncomplicated Firewall) é uma ferramenta popular em distribuições Linux como o Ubuntu. Ela simplifica o processo de configuração de regras de firewall.

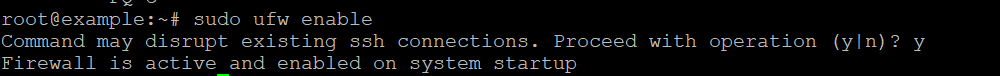

Etapa 1: Ativar o UFW

Antes de configurar qualquer regra, certifique-se de que o UFW esteja ativado:

Etapa 2: Políticas padrão

É uma boa prática definir políticas padrão. A maioria dos firewalls bloqueia todo o tráfego de entrada por padrão e permite todo o tráfego de saída:

Essa configuração garante que somente os serviços explicitamente permitidos sejam acessíveis de fora do seu sistema, enquanto todo o tráfego de saída é permitido.

Etapa 3: permitir serviços específicos

Em seguida, você precisa criar regras para permitir serviços ou portas específicos. Por exemplo:

- Permitir SSH (porta 22):

- Permitir HTTP (porta 80):

- Permitir HTTPS (porta 443):

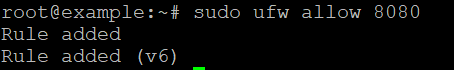

Você também pode especificar portas personalizadas:

- Permitir o tráfego em uma porta personalizada (por exemplo, 8080):

sudo ufw allow 8080Etapa 4: Permitir tráfegode IPs específicos

Para permitir o tráfego de um endereço IP específico (por exemplo, para acesso SSH), use:

sudo ufw allow from 192.168.1.100 to any port 22

Essa regra restringe o acesso SSH ao endereço IP 192.168.1.100.

Etapa 5: Negar tráfego de IPs específicos

Se quiser bloquear o tráfego de um IP ou de uma rede específica, você pode usar o seguinte comando:

Isso bloqueia todo o tráfego do endereço IP 203.0.113.1.

Etapa 6: Exibir regras ativas

Para visualizar as regras de firewall ativas no momento, use:

Etapa 7: Desativar ou remover regras

Para remover ou desativar uma regra específica, você pode usar:

Esse comando remove a regra que permite o SSH na porta 22.

Etapa 8: recarregar o firewall

Depois de fazer alterações na configuração do firewall, certifique-se de que as regras estejam ativas recarregando o firewall:

Configuração de regras de firewall no Windows

O Windows tem um firewall embutido, que pode ser configurado por meio da interface do Windows Defender Firewall ou pela linha de comando usando netsh.

Etapa 1: Abra o Firewall do Windows Defender

- Vá para o Painel de controle.

- Clique em Sistema e Segurança.

- Selecione Windows Defender Firewall.

Etapa 2: Criar regras de entrada e saída

- No menu à esquerda, clique em Configurações avançadas.

- Na janela Firewall do Windows Defender com Segurança Avançada, selecione Regras de Entrada ou Regras de Saída, dependendo do que você deseja configurar.

- Clique em New Rule (Nova regra) no lado direito.

- Escolha o tipo de regra:

- Porta: Para abrir portas de rede específicas (por exemplo, 80, 443).

- Programa: Para permitir ou bloquear aplicativos específicos.

- Personalizada: Para configurar regras mais avançadas.

- Siga os prompts para especificar a porta, o programa ou o endereço IP e, em seguida, escolha se deseja permitir ou bloquear a conexão.

Etapa 3: Aplicar e testar as regras

Depois de adicionar a regra de firewall, certifique-se de aplicá-la e, em seguida, teste a conexão acessando o serviço ou aplicativo relevante para garantir que a regra esteja funcionando conforme o esperado.

Conclusão

A configuração de regras de firewall é um aspecto essencial para proteger sua rede e seus sistemas contra acesso não autorizado e ameaças cibernéticas. Quer você esteja gerenciando um servidor Linux com o UFW ou configurando regras no Windows Defender, as regras de firewall configuradas corretamente ajudam a proteger seus recursos e a garantir que somente o tráfego legítimo chegue ao seu sistema. Seguindo as práticas recomendadas e revisando regularmente as regras de firewall, você pode criar uma defesa de segurança robusta para seus aplicativos e infraestrutura.