Как да конфигурирате правилата на защитната стена

Защитните стени са съществена част от съвременната инфраструктура за сигурност, тъй като служат като първа линия на защита срещу неоторизиран достъп до вашата мрежа или система. Чрез филтриране на входящия и изходящия трафик защитните стени помагат да се предотврати злонамерена дейност, да се защитят чувствителните данни и да се гарантира, че само доверени потребители и приложения имат достъп до вашите ресурси. За да осигурите оптимална защита, е изключително важно да конфигурирате правилно правилата на защитната стена.

В тази статия ще разгледаме основите на правилата на защитната стена, тяхното значение и как да ги конфигурирате ефективно.

Какво представляват правилата на защитната стена?

Правилото на защитната стена е набор от условия, които определят дали да се разреши или блокира определен мрежов трафик. Правилата на защитната стена могат да контролират достъпа въз основа на няколко критерия, включително:

- IP адреси: Правилата могат да определят трафика от или към определени IP адреси или диапазони от адреси.

- Портове: Правилата могат да ограничават достъпа до определени мрежови портове (напр. порт 80 за HTTP, порт 22 за SSH).

- Протоколи: Правилата могат да управляват трафика въз основа на мрежови протоколи (напр. TCP, UDP, ICMP).

- Направление: Правилата на защитната стена се прилагат за входящ(входящ) или изходящ трафик(изходящ).

Видове защитни стени

Защитните стени могат да бъдат хардуерни или софтуерни. Някои често срещани видове включват:

- Мрежови защитни стени: Това са хардуерни устройства, които се намират между вътрешната мрежа и външните мрежи и филтрират трафика на мрежово ниво.

- Защитни стени, базирани на хостове: Това са софтуерни защитни стени, инсталирани на отделни сървъри или компютри, които контролират трафика към и от конкретното устройство.

Защо да конфигурирате правила за защитна стена?

Правилното конфигуриране на правилата на защитната стена помага за:

- Защитава от неоторизиран достъп: Чрез ограничаване на достъпа до определени IP адреси или портове можете да блокирате достъпа на злонамерени потребители или ботове до вашите системи.

- Ограничаване на повърхностите за атака: Блокирането на ненужни услуги и портове намалява броя на потенциалните точки за влизане на нападатели.

- Разрешаване на легитимен трафик: Гарантирайте, че легитимните потребители и приложения имат достъп до вашите услуги, като конфигурирате правила, които позволяват доверени IP адреси, портове и протоколи.

- Спазване на политиките за сигурност: Много индустрии имат специфични разпоредби относно защитата на чувствителни данни, които често включват правилното използване на защитни стени.

Как да конфигурирате правила за защитна стена

Процесът на конфигуриране на правилата на защитната стена зависи от това дали използвате мрежова защитна стена, защитна стена, базирана на хост (като UFW в Linux).

Конфигуриране на правила за защитна стена в Linux (UFW)

UFW (Uncomplicated Firewall – неусложнена защитна стена) е популярен инструмент в дистрибуциите на Linux като Ubuntu. Той опростява процеса на създаване на правила за защитна стена.

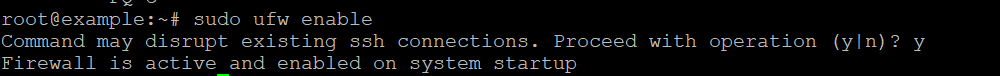

Стъпка 1: Активиране на UFW

Преди да конфигурирате каквито и да било правила, уверете се, че UFW е активирана:

Стъпка 2: Политики по подразбиране

Добра практика е да зададете политики по подразбиране. Повечето защитни стени блокират целия входящ трафик по подразбиране и разрешават целия изходящ трафик:

Тази конфигурация гарантира, че само изрично разрешените услуги ще бъдат достъпни от външната страна на вашата система, докато целият изходящ трафик е разрешен.

Стъпка 3: Разрешаване на конкретни услуги

След това трябва да създадете правила за разрешаване на конкретни услуги или портове. Например:

- Разрешете SSH (порт 22):

- Разрешаване на HTTP (порт 80):

- Разрешаване на HTTPS (порт 443):

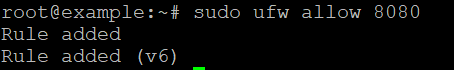

Можете да зададете и потребителски портове:

- Разрешете трафика на потребителски порт (напр. 8080):

sudo ufw allow 8080Стъпка 4: Разрешаване на трафикаот определени IP адреси

За да разрешите трафика от конкретен IP адрес (например за SSH достъп), използвайте:

sudo ufw allow from 192.168.1.100 to any port 22

Това правило ограничава SSH достъпа до IP адрес 192.168.1.100.

Стъпка 5: Отказване на трафика от определени IP адреси

Ако искате да блокирате трафика от определен IP адрес или мрежа, можете да използвате следната команда:

Това блокира целия трафик от IP адрес 203.0.113.1.

Стъпка 6: Преглед на активните правила

За да видите активните в момента правила на защитната стена, използвайте: